خبراء «تريند مايكرو» يتوقعون أهم التهديدات المحيقة بمنطقة الشرق الأوسط خلال عام 2012

خبراء الشركة العالمية يشدّدون على جدّية وفداحة المخاطر المحدقة التي تشمل الهجمات الموجّهة ضد قطاعات معينة، وتسرّب البيانات عبر الأجهزة النقالة، وانتحال الهوية وسرقة المعلومات السرية عبر شبكات التواصل الاجتماعي

نشر 2012-02-05 - 10:11

بتوقيت جرينتش

الامارات

الامارات

موبايلك - حذر خبراء دوليون من أن منطقة الشرق الأوسط ستشهد هذا العام زيادة مقلقة في أنشطة الجريمة الإلكترونية المستعصية وبالغة التعقيد، مؤكدين أن تلك المخاطر تتفاقم في خضم التوجّه اللافت نحو الحوسبة النقالة والسحابية، وداعين إدارات التقنية المعلوماتية إلى تطبيق منهجية حماية شاملة لا تقتصر على حماية النظم، بل تمتدّ إلى حماية البيانات ذاتها.

وقال نِك بلاك، كبير المدير التقنيين في «تريند مايكرو» لمنطقة البحر الأبيض المتوسط والشرق الأوسط وأفريقيا: "منطقة الشرق الأوسط في طليعة المناطق الأسرع نمواً في العالم، الأمر الذي جعلها محطّ أنظار أنشطة الجريمة الإلكترونية. لا خلاف اليوم على أن أنشطة الجريمة الإلكترونية قد بلغت مستويات وبائية مخيفة، وأن باستطاعتها أن تشل أوصال الشركات والمؤسسات حول العالم، وليس من سبيل لمواجهة تلك الأنشطة الخبيثة وضمان استمرارية الأعمال عدا نشر الحلول الأمنية الشاملة والمحدّثة، أولاً بأول".

توقعات «تريند مايكرو»لأهم التهديدات المحدقة بمنطقة الشرق الأوسط خلال عام 2012

الهجمات الموجّهة ضد قطاعات أعمال معيّنة

من المتوقع أن تتصاعد وتشتد الهجمات الموجّهة ضد مؤسسات أو شركات تعتمد على برمجيات أو تطبيقات محدّدة خلال هذا العام بمنطقة الشرق الأوسط، ومن غير المستبعد أن تستهدف أنشطة الجريمة الإلكترونية الثغرات المعروفة في برمجيات وتطبيقات تستخدمها الشركات العاملة ببلدان المنطقة. وقد تستهدف تلك الأنشطة قطاعاً بعينه، مثل قطاع الرعاية الصحية، بهدف سرقة المعلومات الشخصية المتضمَّنة في السجلات الطبية على سبيل المثال.

تسرّب البيانات من خلال الأجهزة النقالة

الأجهزة النقالة آخذة بالانتشار بوتيرة متسارعة بمنطقة الشرق الأوسط. ومن المألوف تماماً أن يستخدم الموظفون في أنحاء المنطقة أجهزتهم النقالة الشخصية للنفاذ إلى التطبيقات والبيانات المؤسسية. ومن المقلق أنّ المستخدمين الذين يقومون بذلك، وينفذون بالفعل إلى التطبيقات والشبكات المؤسسية، غير ملمِّين بتدابير الحماية الأمنية اللازمة. وتشير الدراسات الاستطلاعية إلى أن المستخدمين العاديين لا يعيرون اهتماماً يُذكر للتدابير الأمنية البسيطة، مثل حلول الحماية من البرمجيات الخبيثة وموثوقيّة مواقع الويب وموثوقية الرسائل الإلكترونية، عند النفاذ إلى الشبكات المؤسسية، إذ يلقون مسؤولية ضمان حماية البيانات والشبكات على مؤسساتهم وشركاتهم. ويؤكد الخبراء أن السياسة الأمنية الفعالة لابدّ أن تتضمّن المستخدمين أنفسهم وتعزيز التوعية بينهم بالمسؤولية المشتركة في هذا الشأن.

التقنيات غير المسبوقة واختراقات البيانات المؤسسية

من المتوقع أن تنتقل آلاف الشركات والمؤسسات خلال الأعوام القليلة القادمة إلى بيئة الحوسبة السحابية، ومن المهم للغاية أن تأخذ تلك الشركات والمؤسسات مسألة التدابير الأمنية على مَحْمَل الجدّ عند التفكير باعتماد الخدمة السحابية أو حتى مراكز البيانات الافتراضية. ومن المهمّ للغاية أيضاً التأكيد على أن منهجيات الحماية التقليدية لن تجديَ نفعاً في بيئة الحوسبة السحابية أو الافتراضية، الأمر الذي يحتّم الاستعانة بشركة عالمية موثوقة مختصّة بتطوير الحلول الأمنية الداعمة لمناعة الحَوْسَبَتين السحابية والافتراضية. ومن المرجّح أن يشنّ مجرمو الإنترنت هجمات اختبارية تستهدف الشركات المزوّدة بالخدمة السحابية، ورغم أن مثل هذه الهجمات ستقع خارج حدود منطقة الشرق الأوسط فإن البيانات التابعة لشركات أو مؤسسات شرق أوسطية والمخزّنة في سحابة عامّة قد تكون عرضة للاختراق.

منصة المصادر المفتوحة

من المتوقع أن تعاني الهواتف الذكية المزوَّدة بنظام التشغيل أندرويد من استفحال هجمات البرمجيات الخبيثة خلال عام 2012. ففي ضوء سياسة أندرويد الخاصة بتنزيل التطبيقات المفتوحة، من غير المستبعد تضمين البرمجيات الخبيثة في تلك التطبيقات من أجل سرقة البيانات وتحقيق مآرب أخرى.

شبكات التواصل الاجتماعية على الإنترنت

يستخدم الملايين بمنطقة الشرق الأوسط شبكات التواصل الاجتماعية على شبكة الإنترنت، بيدَ أن قلة قليلة منهم تأخذ مسألة خصوصية البيانات على مَحْمَل الجدّ. فقليلون يفكرون ملياً قبل تبادل معلوماتهم الشخصية مع آخرين عبر شبكات التواصل الاجتماعية، مثل «فيس بوك» وغيرها، ما يجعل كثيرين عرضة لانتحال الشخصية وسرقة البيانات ذات السرية والخصوصية. وفي السياق نفسه، يتوقع الخبراء أيضاً انتشار "البلطجة الإلكترونية" وأعمال الترهيب، وربما تستهدف البلطجة الإلكترونية الأفراد، وربما تمتد بحيث يكون الأفراد مَعْبراً إلى أنشطة الجاسوسية الصناعية أو الابتزاز.

التهديدات المستعصية المتقدمة

من أبرز التهديدات المتوقعة بمنطقة الشرق الأوسط خلال عام 2012 التهديدات المستعصية المتقدّمة التي تُشن لأغراض سياسية أو اقتصادية. ومن المقلق أن نعلم أن تقنيات رصد وصد تلك التهديدات تظلّ بدائية لدى العديد من الشركات والمؤسسات العاملة بالمنطقة. وبسبب طبيعتها المعقدة والمستعصية، تستلزم تلك التهديدات تقنية متقدمة ومهارات احترافية متخصّصة، وفي حال عدم توافرها قد تُخترق البيانات والشبكات لفترة ممتدة قبل رصد وصدّ تلك التهديدات.

تصفح دليل أدوات الذكاء الاصطناعي :

الذكاء الاصطناعي

أبحاث ودراسات

كشفت دراسة جديدة أعدّتها أكسنتشر (المدرجة في بورصة نيويورك تحت رمز ACN) ومايكروسوفت، أن الشركات في منطقة الشرق

أبحاث ودراسات

كشفت دراسة استقصائية صادرة عن شركة "آي دي جي" لأبحاث السوق بالتعاون مع «إف 5»، أن نسبة 94 بالمئة من مزودي خدمات

أبحاث ودراسات

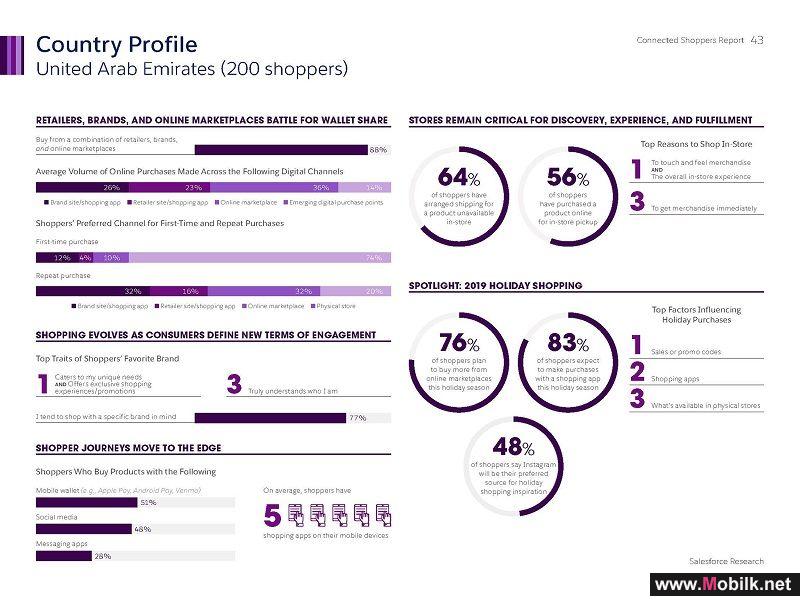

كشفت سيسكو عن الجزء الثاني من دراستها الإستطلاعية "القوى العاملة المستقبلية" والمعنية بمستقبل العمل والقوة

فودافون عمان

فودافون عمان اتصالات الإمارات

اتصالات الإمارات  أوريدو عمان

أوريدو عمان stc البحرين

stc البحرين أورنج مصر

أورنج مصر موبايلي

موبايلي زين الاردن

زين الاردن عمانتل

عمانتل الاتصالات السعودية

الاتصالات السعودية دو

دو  آسياسيل

آسياسيل اتصالات مصر

اتصالات مصر  هواوي

هواوي سامسونج

سامسونج موتورولا

موتورولا لينوفو

لينوفو ألكاتيل

ألكاتيل ال جي

ال جي نوكيا

نوكيا سوني اريكسون

سوني اريكسون اتش تي سي

اتش تي سي بلاك بيري

بلاك بيري سيمنز

سيمنز ايسر

ايسر سوني

سوني